W naszym połączonym świecie koncepcja bezpieczeństwa cybernetycznego nabiera ogromnego znaczenia. To coś więcej niż tylko oprogramowanie ochronne. Obejmuje ono całe nasze zachowanie w Internecie, postawy i stosowane przez nas środki ochronne, a HelpMyTech.com jest tutaj, aby Ci pomóc. Daj HelpMyTech | JEDNA próba już dziś!

Czym jest bezpieczeństwo cybernetyczne?

W swej istocie bezpieczeństwo cybernetyczne odnosi się do ochrony i odpowiedzialnego korzystania ze świata online. Wymaga to od nas proaktywności. Rozumiejąc nieodłączne ryzyko związane ze sferą cyfrową, możemy zastosować zdecydowane środki, takie jak stosowanie rygorystycznych ustawień prywatności i zachowanie szczególnej ostrożności przy ujawnianiu danych osobowych, dzięki czemu nasze doświadczenia online pozostaną nieskażone zagrożeniami.

Windows nie łączy się z Wi-Fi

Rozpakowywanie cyfrowych zagrożeń w życiu codziennym

Chociaż era cyfrowa zapewnia mnóstwo udogodnień, niesie ze sobą także szereg cyberzagrożeń:

Integralna rola człowieka w bezpieczeństwie cybernetycznym

Podczas gdy technologia nieprzerwanie postępuje naprzód, oferując mnóstwo środków ochronnych, element ludzki pozostaje najbardziej nieprzewidywalny. Dlatego niezbędna staje się dobra znajomość złośliwych taktyk, takich jak wszechobecny phishing. Pamiętaj, że świadomi użytkownicy są pierwszą linią obrony w walce o cyberbezpieczeństwo.

Rozpoznawanie charakterystycznych znaków zagrożeń internetowych

Świadomość to potężna broń w naszym arsenale bezpieczeństwa cybernetycznego:

Regularna kontrola sprawozdań finansowych to coś więcej niż tylko dobra praktyka fiskalna. Kanarek w kopalni węgla może wykryć nieautoryzowane transakcje, sygnalizując potencjalne naruszenie bezpieczeństwa.

Wzmacnianie cyfrowych mechanizmów obronnych

Cyberbezpieczeństwo nie jest jednorazowym zadaniem, ale ciągłym zobowiązaniem:

HelpMyTech.com: kluczowy sojusznik w dziedzinie bezpieczeństwa cybernetycznego

numer pomocy technicznej ScanSnap

W skomplikowanym tańcu pomiędzy sprzętem i oprogramowaniem komputera sterowniki odgrywają zasadniczą rolę. Zapewnienie ich terminowych aktualizacji wykracza poza zwykłą optymalizację wydajności; to kwestia bezpieczeństwa.

Nieaktualne sterowniki mogą być lukami w zabezpieczeniach, gotowymi do wykorzystania przez bystrych hakerów.

Platforma ta oferuje rygorystycznie sprawdzone sterowniki, zapewniające optymalną wydajność systemu bez uszczerbku dla bezpieczeństwa. Przyjazny dla użytkownika interfejs gwarantuje, że aktualizacje sterowników, które są kluczowym aspektem bezpieczeństwa systemu, przebiegają bezproblemowo.

Zaufane podmioty w zakresie informacji dotyczących bezpieczeństwa cybernetycznego

W rozległym środowisku cyfrowym posiadanie wiarygodnych źródeł informacji na temat bezpieczeństwa cybernetycznego jest koniecznością. Nie chodzi tylko o indywidualną czujność; liczy się także to, skąd czerpiemy naszą wiedzę. Wśród wielu podmiotów, których celem jest dostarczanie dokładnych i aktualnych informacji, wyróżniają się platformy takie jak Security.org i Google Safety.

Security.org słynie z kompleksowych recenzji, przewodników i spostrzeżeń na temat bezpieczeństwa cyfrowego. Skrupulatnie oceniają produkty zabezpieczające, analizując ich funkcje, skuteczność i przyjazność dla użytkownika. Przez oferując przejrzysty obraz różnych narzędzi bezpieczeństwaumożliwiają użytkownikom podejmowanie świadomych decyzji dostosowanych do ich potrzeb. Ich zaangażowanie w bezstronne raportowanie uczyniło ich ulubieńcami zarówno entuzjastów technologii, jak i laików.

Google nie tylko jest wiodącą wyszukiwarką na świecie, ale także mocno inwestuje w promowanie bezpieczniejszego ekosystemu online. Bezpieczeństwo Google oferuje szereg zasobów, od edukacji użytkowników na temat nawyków bezpiecznego przeglądania po udostępnianie narzędzi takich jak SafeSearch. Ich obszerne repozytorium obejmuje różne tematy, od zapobiegania phishingowi po rozpoznawanie i zgłaszanie fałszywych wiadomości e-mail. Przejrzystość, z jaką Google podchodzi do kwestii bezpieczeństwa, szczególnie jeśli chodzi o oznaczanie podejrzanych witryn internetowych lub ostrzeganie użytkowników o przejętych kontach, świadczy o ich zaangażowaniu w bezpieczeństwo użytkowników.

Wykorzystanie specjalistycznych platform bezpieczeństwa

W miarę jak cyberprzestępcy ulepszają swoją grę, nasze zabezpieczenia muszą także:

Wniosek: poruszanie się po dynamicznym krajobrazie bezpieczeństwa cybernetycznego

Sfera cyfrowa, pełna możliwości i udogodnień, stwarza jednak wyjątkowy zestaw wyzwań. Jednak dzięki połączeniu świadomości, czujności i wykorzystania platform takich jak HelpMyTech.com możemy śmiało eksplorować tę przestrzeń, wzmocnieni przed potencjalnymi zagrożeniami.

Przeczytaj Dalej

Zaktualizuj swój system operacyjny i oprogramowanie: kompletny przewodnik

Często zadawane pytanie: Czy istnieje przewodnik dotyczący aktualizacji mojego systemu operacyjnego? Odpowiedź brzmi tak. Uzyskaj kompletny przewodnik dotyczący aktualizacji systemu i oprogramowania.

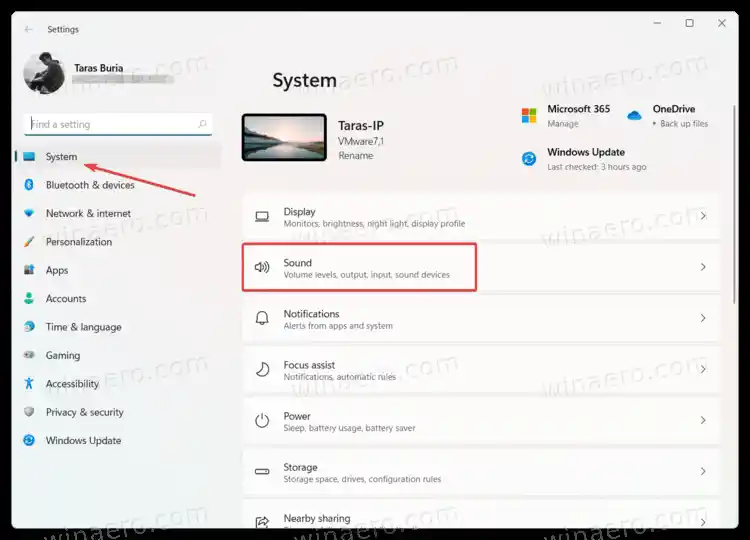

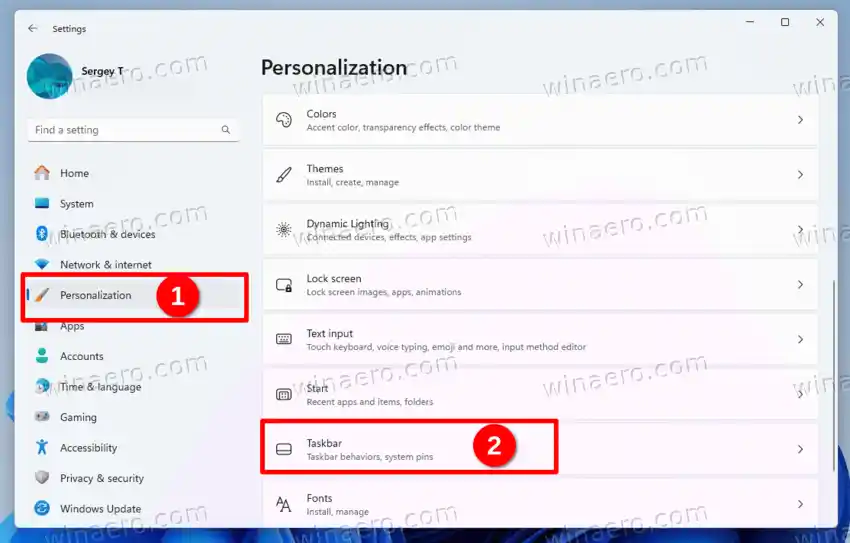

Jak włączyć opcję Pokaż pulpit na pasku zadań w systemie Windows 11

Aby włączyć opcję Pokaż pulpit na pasku zadań, włącz opcję „Wybierz dalszy róg paska zadań, aby wyświetlić pulpit” w Ustawieniach > Personalizacja > Pasek zadań > Zachowania paska zadań.

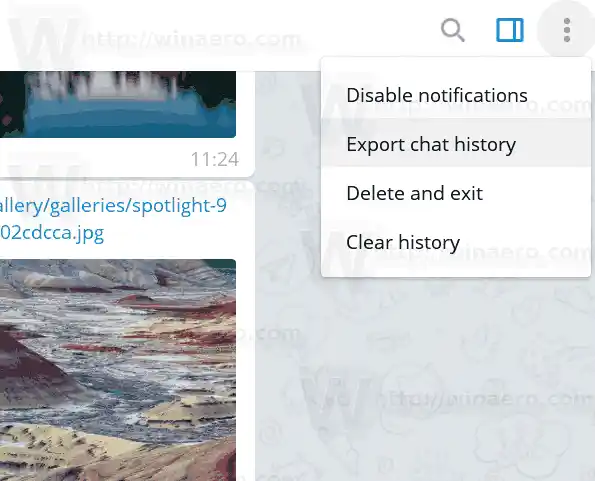

Eksportuj historię czatów do pliku na pulpicie Telegramu

Począwszy od wersji 1.3.13, Telegram Desktop umożliwia eksport historii czatów dla poszczególnych rozmów. Oto jak można to zrobić.

Jak usunąć pliki cookie w przeglądarkach Microsoft Edge

Jeśli używasz przeglądarki Microsoft Edge, być może zastanawiasz się, jak usunąć pliki cookie. Oto kilka sposobów usuwania plików cookie i blokowania ich.

Jak ponownie uruchomić nowoczesne aplikacje w systemie Windows 8.1

W poprzednim artykule powiedziałem, że wyjaśnię, dlaczego zamykanie nowoczesnych aplikacji zostało przez Microsoft utrudnione w Windows 8.1 w porównaniu do Windows 8. Cóż,

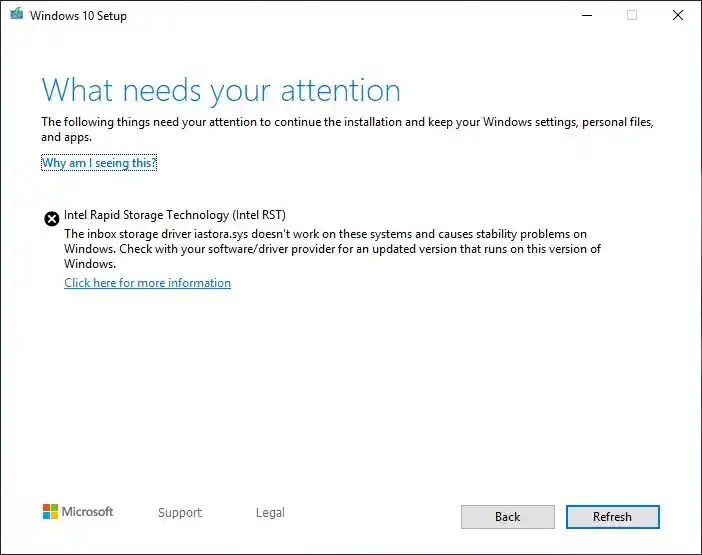

Firma Microsoft rozwiązuje problem ze sterownikiem Intel RST, umożliwiając większej liczbie użytkowników uzyskanie systemu Windows 10 w wersji 1903

Jak zapewne pamiętacie, wystąpił problem ze sterownikiem Intel RST w systemie Windows 10, który blokował aktualizację do wersji 1903 dla ogromnej liczby urządzeń. The

Argumenty wiersza poleceń Eksploratora plików w systemie Windows 10

Eksplorator plików to domyślna aplikacja do zarządzania plikami w systemie Windows 10. Zawiera argumenty wiersza poleceń (przełączniki), które mogą być przydatne w różnych scenariuszach.

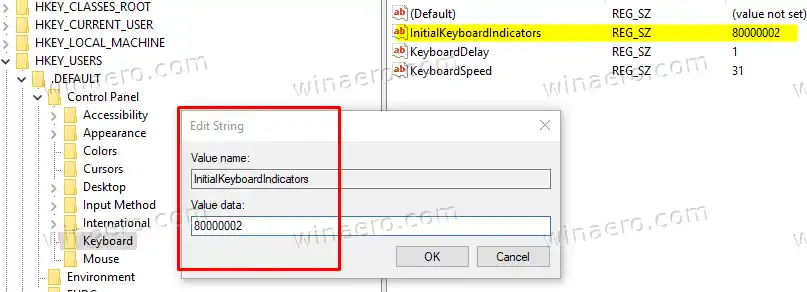

Jak włączyć NumLock na ekranie startowym i ekranie logowania w Windows 11 i 10

Opisuje, jak ustawić funkcję NumLock domyślnie włączoną na ekranie logowania i ekranie blokady w systemie Windows 10

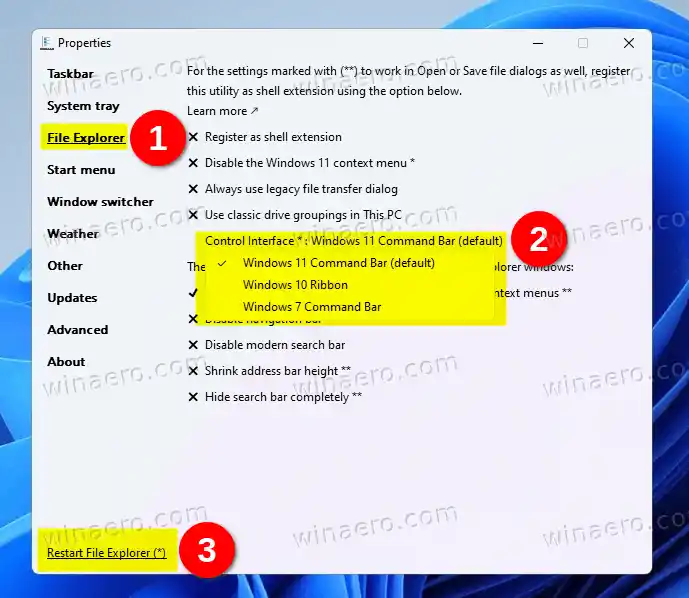

Microsoft oficjalnie zaleca unikanie aplikacji przywracających klasyczne funkcje systemu Windows 11

Powołując się na problemy ze zgodnością, Microsoft oficjalnie zaleca obecnie unikanie StartAllBack i ExplorerPatcher. Te dwa narzędzia słyną z przywracania

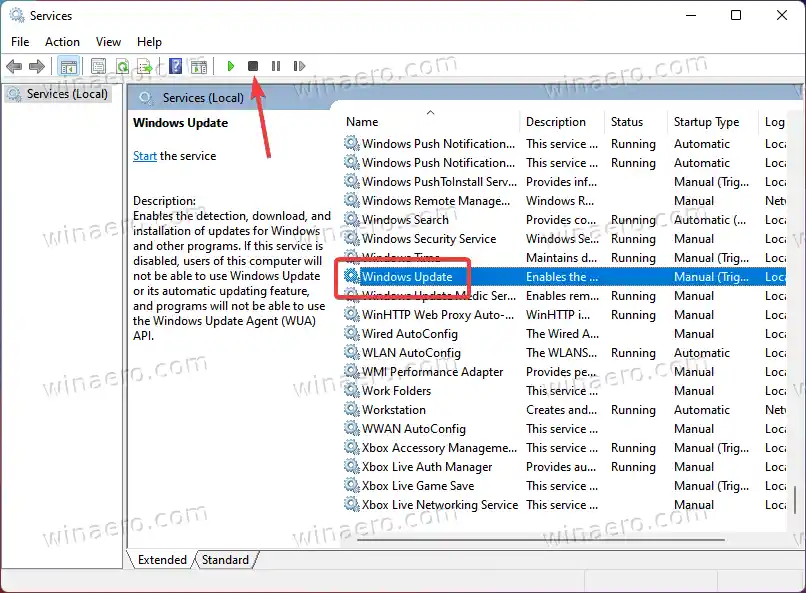

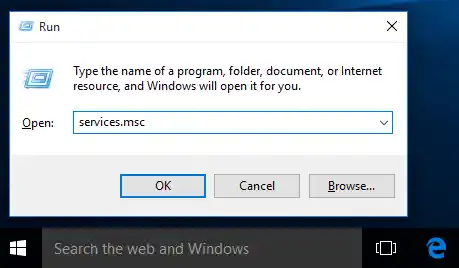

Jak wyłączyć usługę Windows Update w systemie Windows 10 RTM

Jeśli nie możesz tolerować automatycznego aktualizowania w systemie Windows 10, oto, co możesz zrobić, aby zatrzymać i wyłączyć usługę Windows Update w systemie Windows 10 RTM.

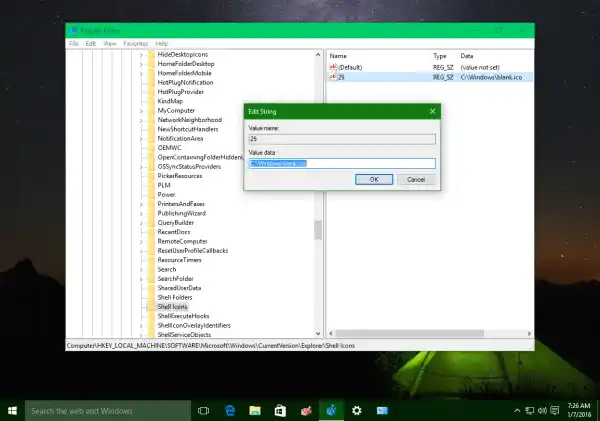

Usuń nakładkę strzałki skrótu w systemie Windows 10

Jeśli uznasz, że domyślna ikona skrótu systemu Windows 10 jest zbyt duża lub chcesz zmienić strzałkę skrótu z domyślnej nakładki niebieskiej strzałki na mniejszą, możesz to łatwo zrobić.

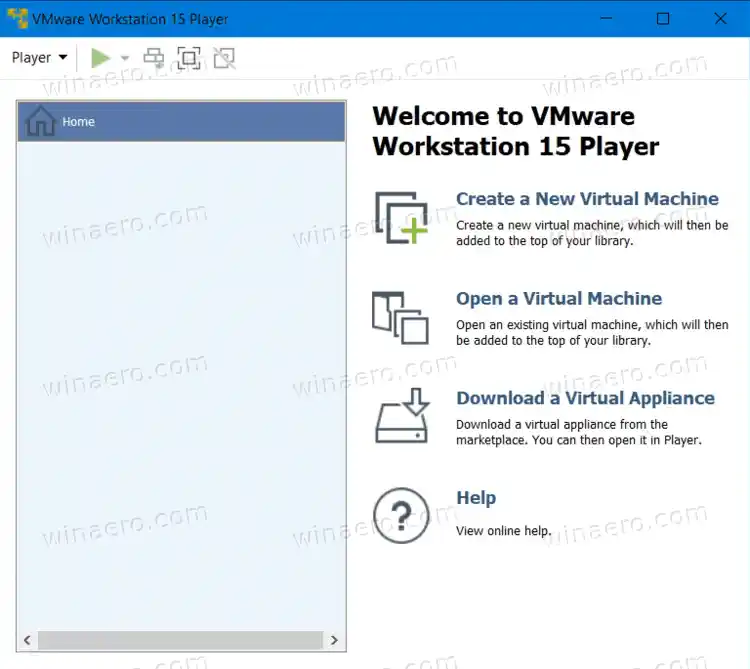

Jak wyłączyć ograniczenia kanału bocznego w VMWare Playerze

Możesz wyłączyć zabezpieczenia kanału bocznego w VMWare Playerze, aby poprawić wydajność systemu Windows 11. VMWare Player, darmowa wersja VMWare Workstation Pro,

Jak przywrócić ustawienia fabryczne systemu Windows 10: kompleksowy przewodnik

Chcesz przywrócić ustawienia fabryczne systemu Windows 10? Z tego obszernego przewodnika dowiesz się, jak, dlaczego i optymalizować dzięki HelpMyTech.com!

Blokuj aktualizacje systemu Windows 10 dla użytkowników profesjonalnych i domowych

Jeśli chcesz zatrzymać lub wstrzymać aktualizację systemu Windows 10, oto kilka kroków, które możesz wykonać, aby rozpocząć. Dowiedz się, jak to zrobić, korzystając z naszego przewodnika.

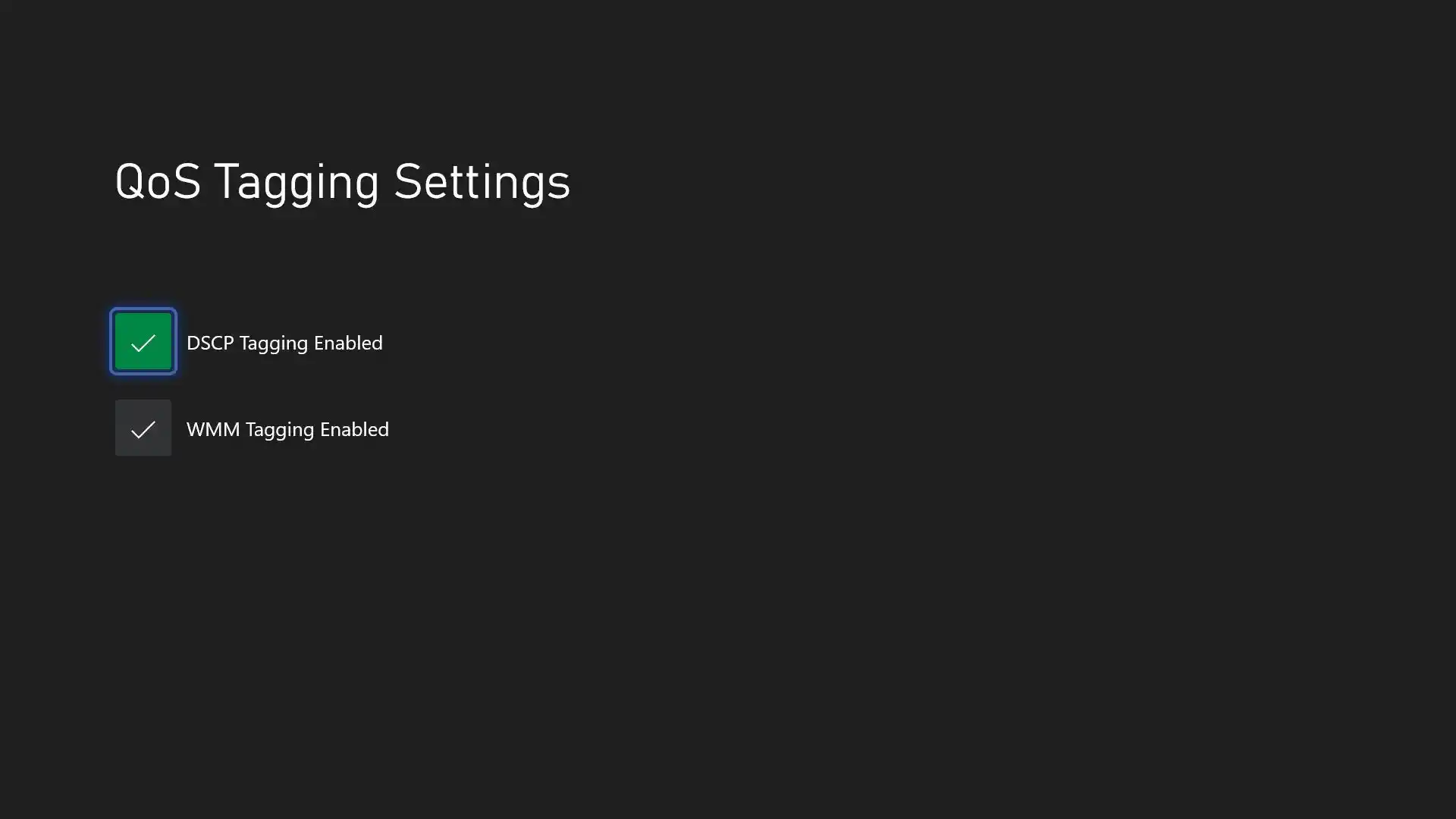

Aktualizacja oprogramowania sprzętowego konsoli Xbox w maju zapewnia QoS reklam dla ruchu i historii na urządzeniach mobilnych

Firma Microsoft ogłosiła wydanie majowej aktualizacji oprogramowania sprzętowego konsoli Xbox. Jest dostępny zarówno na Xbox Series X i S, jak i na całą rodzinę Xbox One. Ten

Nie można znaleźć adresu DNS Windows 10

Uzyskaj pomoc w rozwiązywaniu problemów związanych z błędem „Nie można znaleźć adresu DNS” w systemie Windows 10. Nasz łatwy w użyciu przewodnik pomoże Ci w ciągu kilku minut.

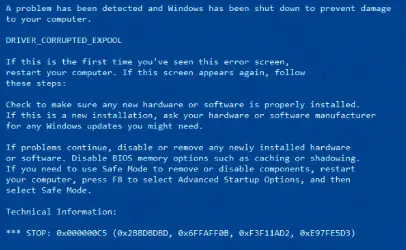

Napraw uszkodzony błąd Expool sterownika w systemie Windows

Jeśli otrzymujesz błąd expool z uszkodzonym sterownikiem, jest to spowodowane głównie problemami ze sterownikami urządzeń dla systemu Windows.

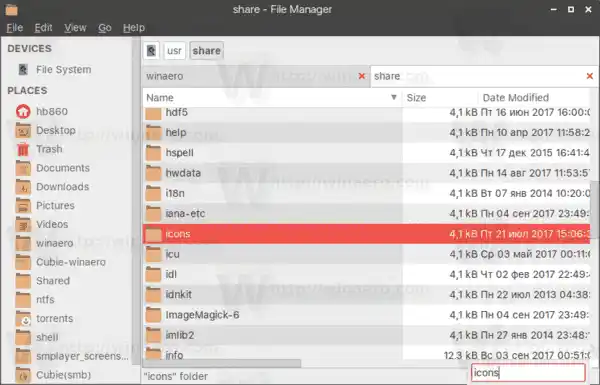

Jak znaleźć pliki w terminalu Linux

Aby znaleźć pliki w terminalu w systemie Linux, możesz użyć co najmniej trzech metod. Chciałbym podzielić się metodami, które sam stosuję: znajdź, zlokalizuj i mc.

10 najlepszych konfiguracji mikrofonów do podcastów

Jako podcaster posiadanie wyraźnych nagrań jest koniecznością. Oto niektóre z 10 najlepszych konfiguracji mikrofonów do podcastów, które pomogą Ci zacząć.

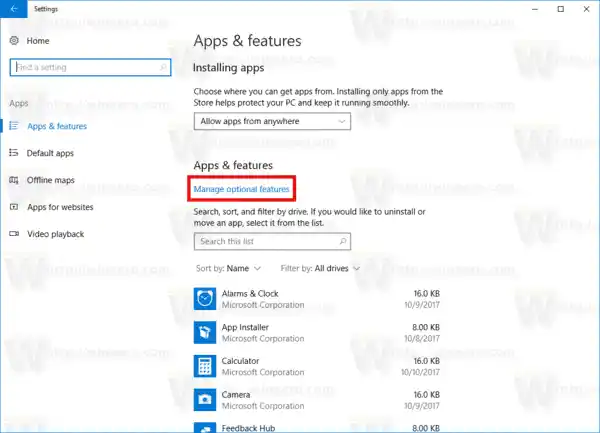

Zainstaluj lub odinstaluj Notatnik w systemie Windows 10

Jak zainstalować lub odinstalować Notatnik w systemie Windows 10. Począwszy przynajmniej od kompilacji 18943, system Windows 10 wyświetla Notatnik jako funkcję opcjonalną wraz z obydwoma

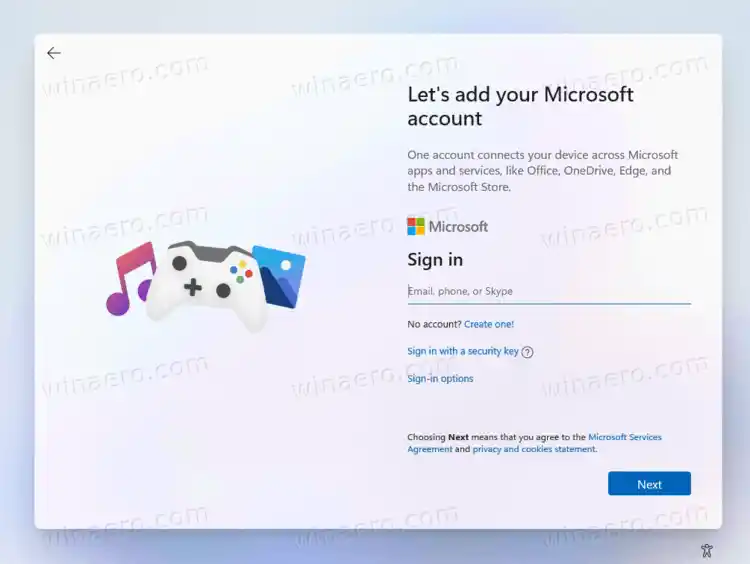

Jak zainstalować system Windows 11 przy użyciu konta lokalnego

Oto, jak zainstalować system Windows 11 przy użyciu konta lokalnego i pominąć wymagania dotyczące konta Microsoft. Domyślnie wymusza to drugie, jeśli tak jest

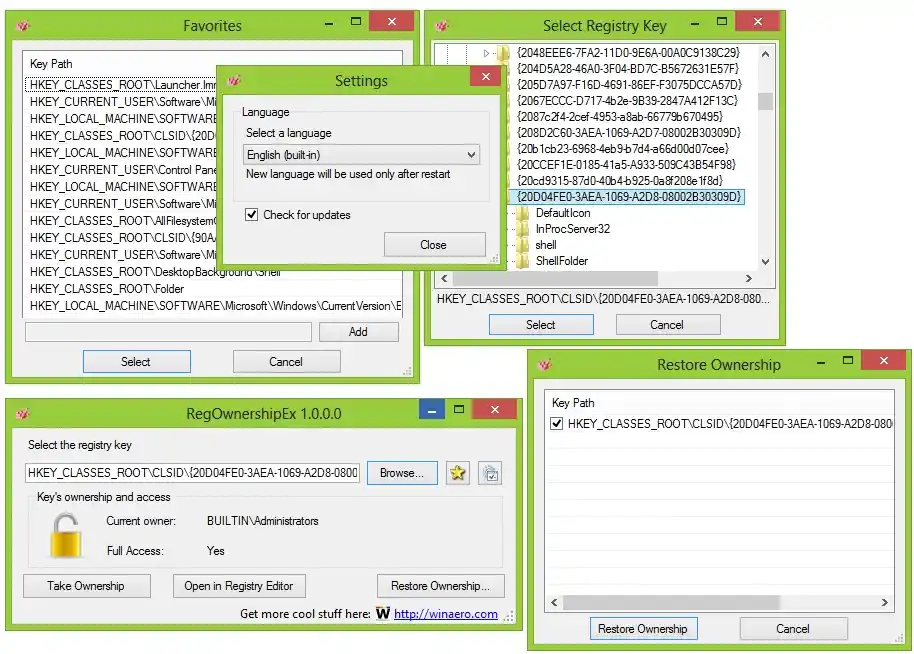

RegOwnershipEx

RegOwnershipEx to aplikacja, która pozwala na wykonanie następujących zadań: jednym kliknięciem będziesz mógł przejąć na własność klucz rejestru (przydatne

Ukryj ikonę zasobnika zabezpieczeń systemu Windows w systemie Windows 10

Najnowsze wersje systemu Windows 10 są wyposażone w aplikację o nazwie Zabezpieczenia systemu Windows. Posiada ikonę na pasku zadań, którą można wyłączyć za pomocą jednej z opisanych tutaj metod.